Qué es la fragmentación del disco duro

Los archivos dentro de tu ordenador no son piezas completas en sí, ya que un vídeo, una foto o cualquier otro archivo está compuesto de pequeños fragmentos que son guardados en tu disco duro. Windows sabe dónde están y como localizarlos, pero según vas utilizando el disco duro escribiendo y borrando archivos, es posible que no siempre consiga ordenarlos todos correctamente en zonas próximas del disco

Este desorden hace que el sistema tenga que trabajar más para encontrar los fragmentos de archivos que puedan haber quedado esparcidos por el disco, haciendo que poco a poco y con el paso del tiempo la velocidad de todo el ordenador pueda resentirse. De esta manera, el equipo se vuelve menos ágil y puede tardar más en hacer algunas tareas.

A este fenómeno se le llama fragmentación, y es algo inherente a los sistema de archivos que se utilizan en discos duros mecánicos. La desfragmentación hace que tu ordenador vaya más lento, su vida útil se reduzca, o haya más espacio ocupado del que debería por culpa de esos fragmentos que van quedando en diferentes zonas del disco.

Cómo desfragmentar el disco duro en Windows 10

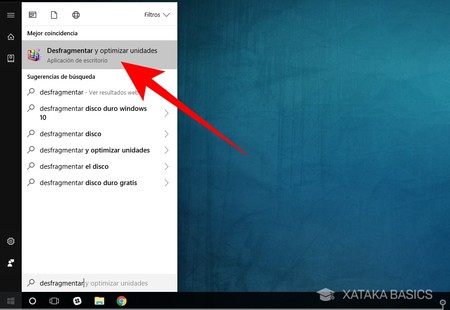

Para entrar en la aplicación de desfragmentar, pulsa el botón de Inicio de Windows 10, y en la barra de búsqueda escribe desfragmentar. Cuando lo hagas, pulsa sobre la aplicación Desfragmentar y optimizar unidades que te aparecerá como el principal resultado de búsqueda. Irás directamente a la aplicación de desfragmentar el disco duro.

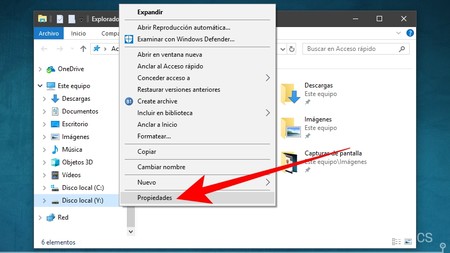

Existe un segundo método más largo para ir a la aplicación de desfragmentar. Para ello tienes que estar en el Explorador de archivos de Windows, y hacer click derecho sobre una de las unidades de disco. En el menú emergente, pulsa la opción Propiedades.

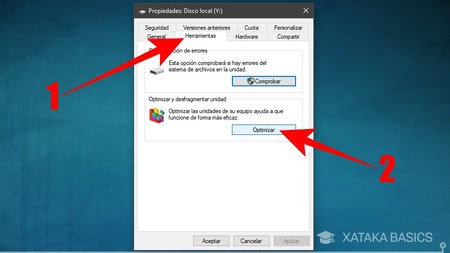

Una vez en las propiedades del disco duro, primero elige la pestaña Herramientas (1) para entrar en las herramientas relacionadas con el control del disco duro. En ellas ve al recuadro Optimizar y desfragmentar unidad, y pulsa el botón Optimizar. Irás a la aplicación de desfragmentación, sólo que con un camino más largo que buscándola directamente en el menú de inicio.

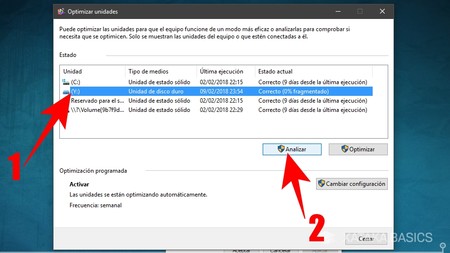

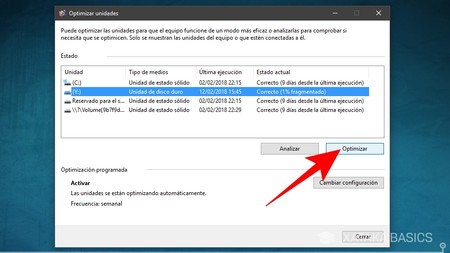

Una vez abierta la aplicación de desfragmentar, lo primero que tienes que hacer es pulsar sobre el disco duro que quieres desfragmentar (1). A continuación, pulsa sobre el botón Analizar (2) para saber primero cual es el estado en el que está el disco. En la aplicación se te mostrará el estado del disco en la columna Estado actual.

Si el resultado no te convence, pulsa sobre el botón Optimizar para proceder a desfragmentar la unidad de disco duro que tengas y listo, el programa se encargará de iniciar automáticamente el proceso de desfragmentación.

Cómo restablecer Windows 10 a su estado original sin tener que formatear

No hay que confundir esa función de restablecer con la de restaurar Windows, que es una forma de volver a un punto anterior antes de haber hecho algún cambio en el sistema que causase problemas. Restablecer Windows 10 es básicamente reinstalar el sistema, y ahora con la versión 2004 puedes incluso hacerlo desde la nube.

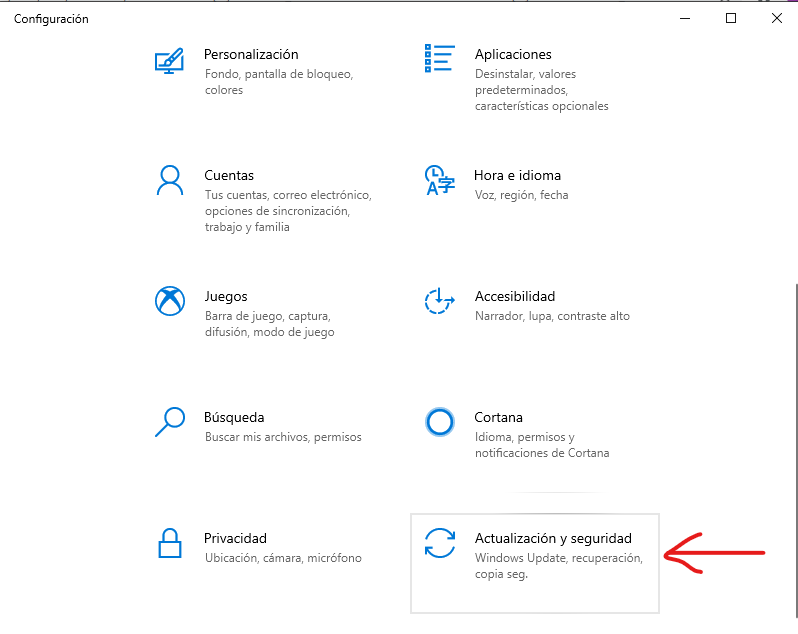

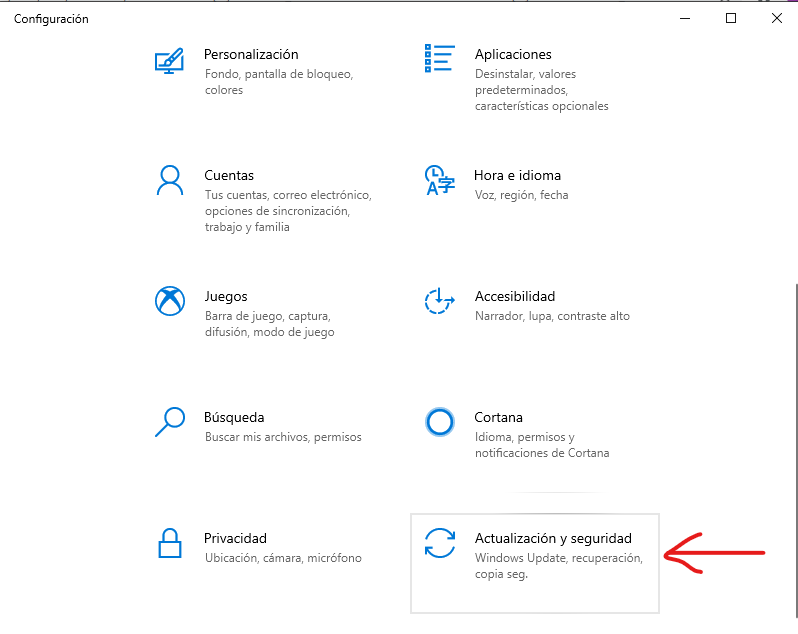

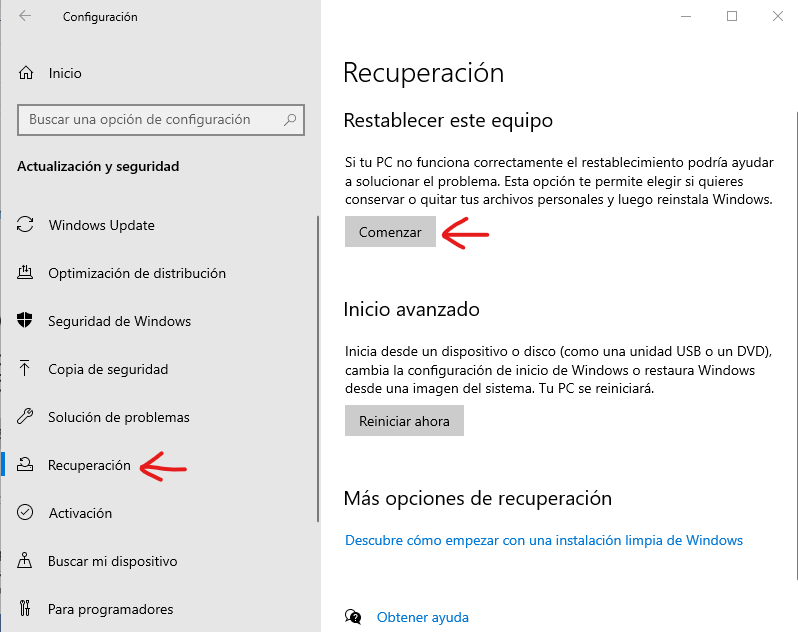

Desde cualquier versión de Windows 10 con soporte es posible hacer esto. Solo tienes que abrir la Configuración (Tecla de Windows + I) seleccionar Actualización y seguridad,

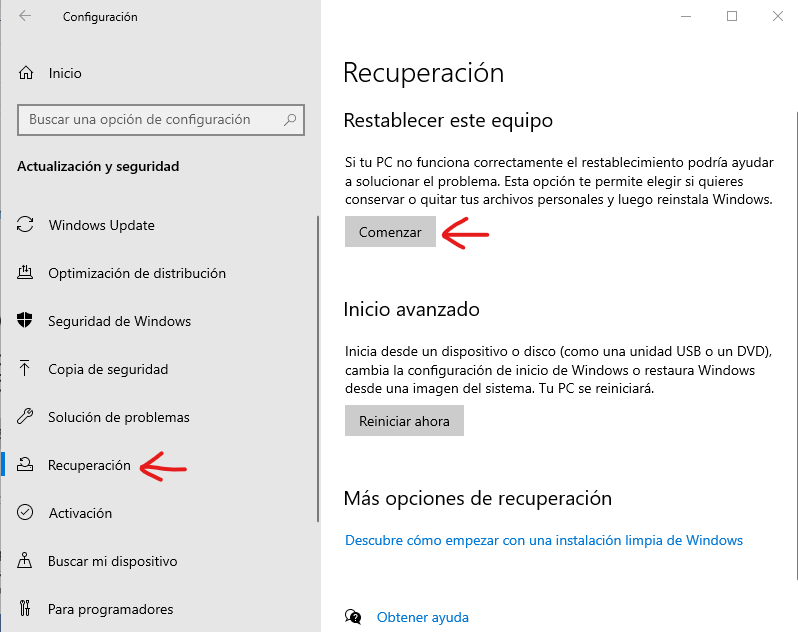

Al abrir Actualización y Seguridad, hacer click en Recuperación y debajo de la opción Restablecer este PC debes elegir "Comenzar".

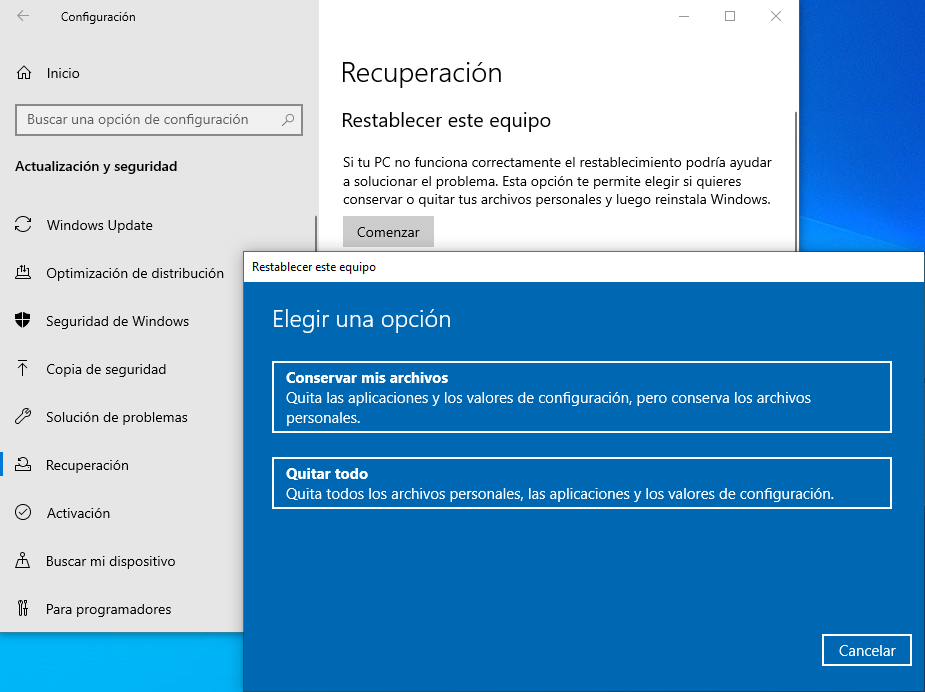

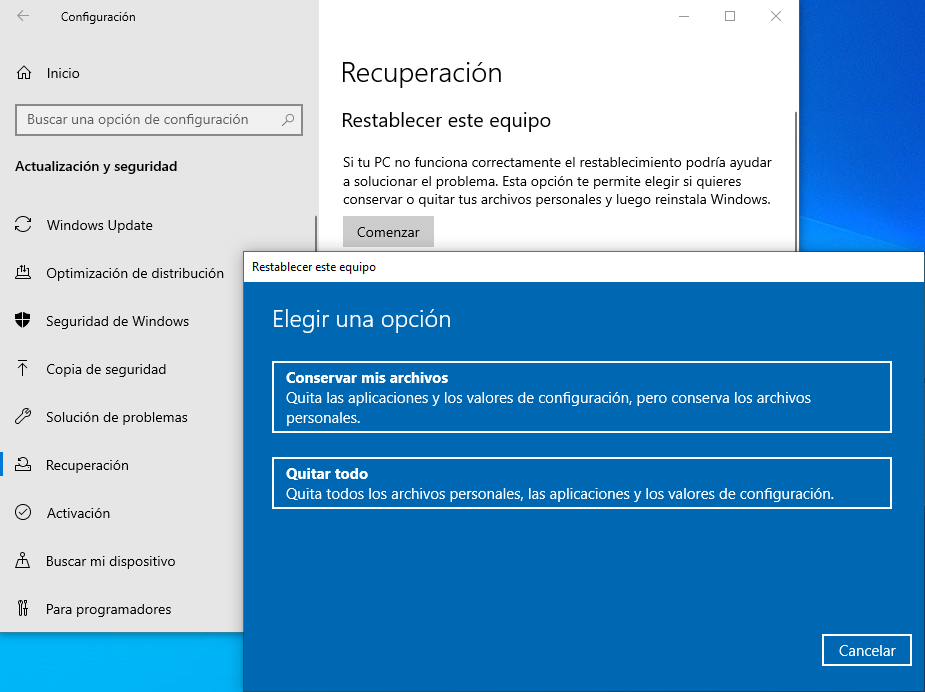

Una vez hecho esto tendrás dos opciones: mantener tus archivos o quitar todo. La primera te deja reinstalar Windows 10 pero sin que tus datos se borren, es decir, los documentos, fotos, y cualquier archivo que tengas almacenado en el disco permanecerán en el mismo sitio al restaurar.

La otra opción elimina absolutamente todo, así que ten cuidado si no has hecho un respaldo.

Si ya instalaste la Windows 10 May 2020 Update, es decir, la versión 2004, tendrás una nueva opción presente y es la de Descarga en la nube. Esto le permite a Windows 10 descargar los archivos necesarios para reinstalar el sistema sin tener que depender de los archivos locales.

Esta es una opción sumamente útil si tu sistema no está funcionando bien y la restauración falla. Esta posibilidad no existe en Windows 10 1909 (Noviembre 2019) y anteriores.

Cómo restablecer Windows 10 si mi ordenador no me deja iniciar sesión

Si la razón por la que quieres restablecer Windows 10 es porque ni siquiera puedes entrar al sistema pero aún te aparece la pantalla de inicio de sesión, tienes esta opción:

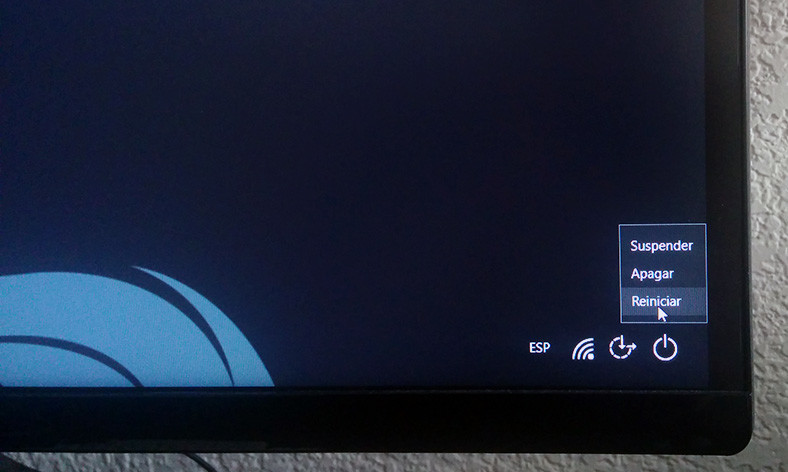

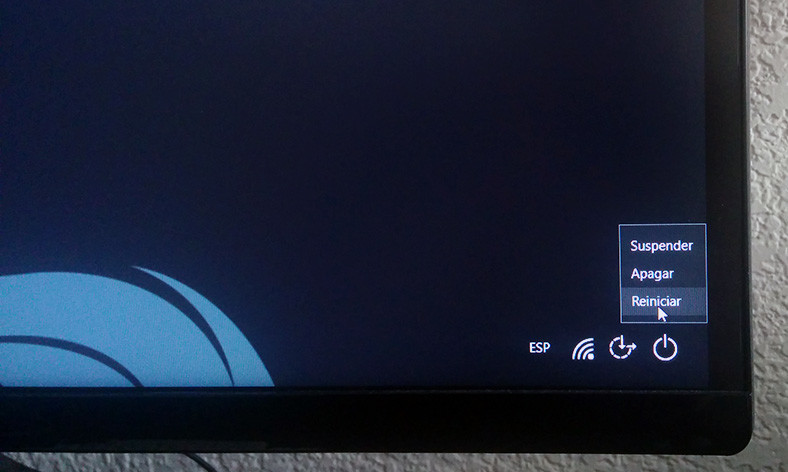

Puedes presionar la tecla de Windows + L para mostrar la pantalla de inicio de sesión. Una vez ahí presiona Shift (Mayús) y haz click sobre el botón de Inicio/Apagado al mismo tiempo, luego selecciona Reiniciar.

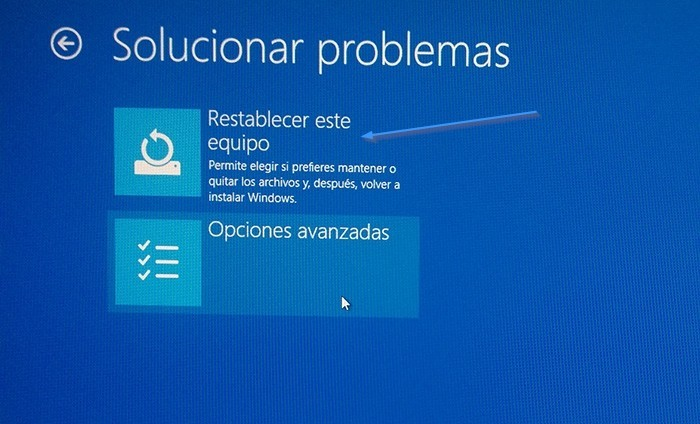

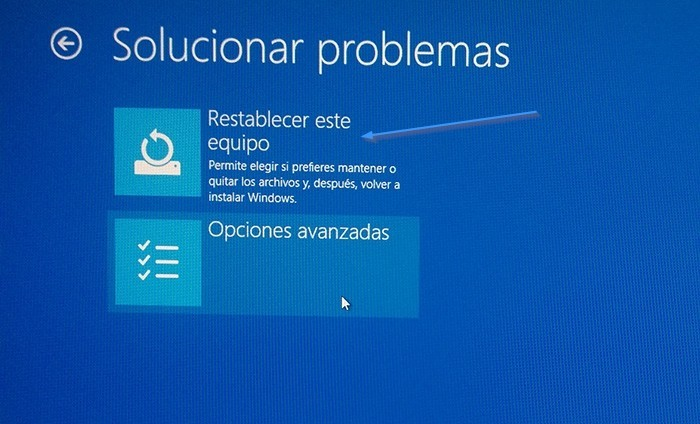

Esto debería mostrarte la pantalla de inicio avanzado desde donde podrás elegir Solucionar problemas seguido de Restablecer este equipo. Lo siguiente es repetir los pasos que describimos antes.

Lo mejor que puedes hacer si ya tienes Windows 10 2004 es siempre elegir restablecer desde la nube, ya que desde los archivos locales lo más probable es que tienda a fallar, especialmente si estás haciendo esto porque el sistema no te funciona.